Zawartość

Inne sekcjeTo wikiHow uczy, jak zminimalizować swój ślad w Internecie za pomocą zaszyfrowanych usług i ukryć swoją aktywność online przed dostawcami usług internetowych i firmami reklamowymi. Chociaż nigdy nie możesz zagwarantować prywatności w Internecie, podjęcie kroków w celu uniknięcia korzystania z zagrożonych usług lub witryn znacznie ograniczy liczbę osób i firm, które mogą sprawdzać sposób korzystania z sieci.

Kroki

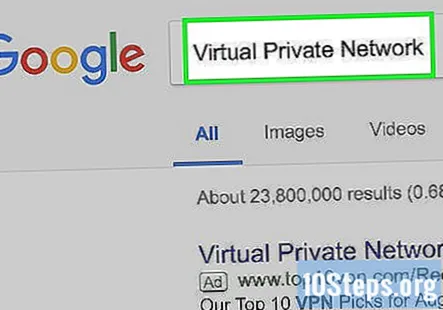

Część 1 z 4: Znajdowanie wirtualnej sieci prywatnej (VPN)

Wyszukaj VPN online. Sieci VPN kierują ruch przeglądarki przez serwer inny niż lokalny, co uniemożliwia dostawcy usług internetowych (ISP) przeglądanie historii przeglądania. Rzeczy, których należy szukać w sieci VPN, obejmują:

- W witrynie HTTPS - Nigdy nie pobieraj oprogramowania zabezpieczającego przeglądarki z witryny, której adres URL nie zaczyna się od „https”; niezaszyfrowane witryny (inne niż HTTPS) ułatwiają innym osobom kradzież informacji.

- Siedziba poza Stanami Zjednoczonymi - Serwery VPN mające siedzibę poza Stanami Zjednoczonymi nie podlegają wytycznym Stanów Zjednoczonych, co oznacza, że nie można ich zmusić do ujawnienia użytkowników w przypadku dochodzenia.

- Obsługa wielu urządzeń - Ochrona komputera nie wpłynie na Twój telefon komórkowy ani tablet. Znajdź sieć VPN, która ma rozszerzenie iOS i / lub Android, aby zachować ochronę na wszystkich swoich urządzeniach.

Spike Baron

Inżynier sieci i wsparcie dla komputerów stacjonarnych Spike Baron jest właścicielem firmy Spike’s Computer Repair z siedzibą w Los Angeles w Kalifornii. Z ponad 25-letnim doświadczeniem w branży technologicznej, Spike specjalizuje się w naprawach komputerów PC i Mac, sprzedaży używanych komputerów, usuwaniu wirusów, odzyskiwaniu danych oraz uaktualnieniach sprzętu i oprogramowania. Posiada certyfikat CompTIA A + dla techników komputerowych i jest certyfikowanym ekspertem ds. Rozwiązań Microsoft.

Spike Baron

Inżynier sieci i wsparcie dla komputerów stacjonarnychNasz ekspert zgadza się: „VPN maskuje Twój adres IP przed światem, gdy jesteś online. Nikt nie będzie wiedział, skąd pochodzisz, i jest to świetny sposób na bezpieczniejsze przeglądanie Internetu. Należy również unikać udostępniania zbyt dużej ilości danych i klikania załączników od nieznajomych ”.

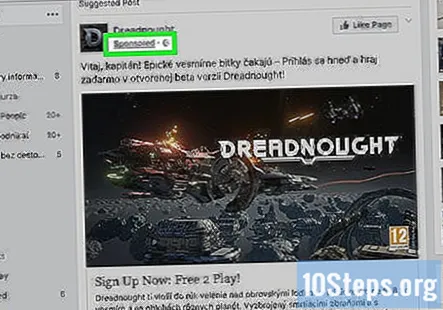

Porównaj swoje opcje. Pamiętaj, że w przypadku treści sponsorowanych możesz nie otrzymać uczciwej recenzji za płatne miejsce na liście. Niektóre rzeczy, które możesz porównać, to oceny w wielu witrynach, wydajność, ogólne bezpieczeństwo i cena.- Wiarygodne porównania VPN można znaleźć na https://thatoneprivacysite.net/simple-vpn-comparison-chart/ i https://privacytoolsio.github.io/privacytools.io/#vpn/.

- W przypadku określonych sieci VPN wypróbuj AirVPN (https://airvpn.org/) i BlackVPN (https://www.blackvpn.com/).

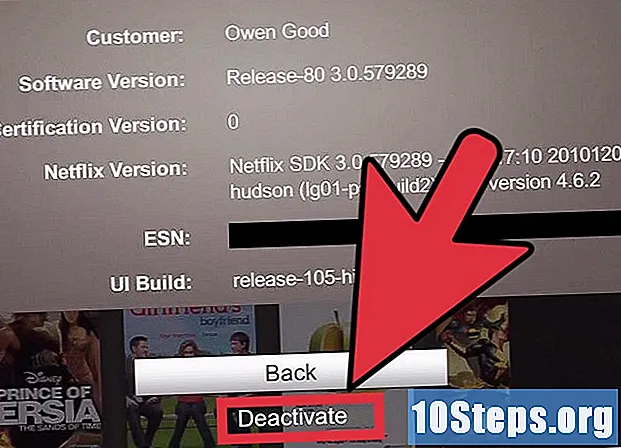

Pobierz wybraną sieć VPN z jej oficjalnej strony. Niektóre witryny, takie jak CNET, udostępniają serwery lustrzane pobierania oprogramowania sponsorowanego lub preferowanego. O ile nie ma innego miejsca do pobrania VPN i nie masz pewności co do ważności linku do pobrania, powstrzymaj się od pobierania VPN z dowolnego miejsca poza oficjalną stroną.- Jeśli witryna nie jest szyfrowana przy użyciu protokołu HTTPS, nie pobieraj z niej VPN.

- Większość sieci VPN to opcje płatne, więc przed pobraniem prawdopodobnie będziesz musiał zapłacić. Rozważ skorzystanie z systemu PayPal zamiast karty kredytowej lub debetowej.

W razie potrzeby zainstaluj VPN. Niektóre sieci VPN po prostu łączą się z preferowaną przeglądarką, podczas gdy inne wymagają zainstalowania programu na komputerze i aktywacji go przed przeglądaniem.

Używaj VPN w połączeniu z witrynami HTTPS. Sieci VPN nie czynią automatycznie wszystkich przeglądanych stron prywatnymi, ponieważ witryny inne niż HTTPS mogą nadal pobierać informacje z przeglądarki i wyświetlać je publicznie. Aby jak najlepiej wykorzystać swoją sieć VPN, trzymaj się dobrze zaszyfrowanych witryn i powstrzymaj się od podawania swoich informacji.

- Połowa bitwy o prywatność wiąże się z wyborem zachowania anonimowości podczas korzystania z usług szyfrowanych. Jeśli wpiszesz swój adres e-mail, użyjesz przycisków „Lubię to” Facebooka w innych witrynach lub wykonasz inne działania identyfikujące, Twoja sieć VPN niekoniecznie uniemożliwi przeglądanie tych informacji innym osobom.

Część 2 z 4: Korzystanie z sieci społecznościowych

Spraw, aby Twoje konta w mediach społecznościowych były jak najbardziej prywatne. Większość sieci społecznościowych umożliwia dostosowanie ustawień prywatności. Te ustawienia określają, w jaki sposób inni mogą Cię wyszukiwać i jakie informacje są dostępne dla publiczności. Większość sieci społecznościowych ma domyślne ustawienia, które pozwalają na przesyłanie wielu informacji, więc to do Ciebie należy zmiana ustawień w celu zwiększenia prywatności.

- Aby ustawić Facebook jako prywatny, kliknij strzałkę skierowaną w dół w prawym górnym rogu strony i wybierz Ustawienia, następnie kliknij Prywatność. Tutaj możesz ustawić, kto może zobaczyć Twoje posty, jak ludzie mogą Cię wyszukiwać i czy chcesz, aby wyszukiwarki wyświetlały Twój profil. Jeśli chcesz zachować jak największą prywatność, ogranicz wszystko do swoich znajomych, a następnie usuń z listy wszystkich znajomych, którym nie chcesz się dzielić.

- Na Twitterze Twoje tweety są domyślnie publiczne i każdy może je zobaczyć. Możesz to zmienić na tryb „Chroniony” w menu ustawień Twittera; chronione tweety nie mogą być przesyłane dalej ani przeglądane przez osoby, które nie zostały przez Ciebie zatwierdzone, i nie będą wyświetlane w wyszukiwaniach Google.

- W Google+ Twoje ustawienia prywatności są takie same, jak na wszystkich Twoich kontach Google. Aby zarządzać opcjami prywatności, kliknij swoje zdjęcie w prawym górnym rogu, a następnie wybierz Konto. W menu po lewej stronie konta wybierz Prywatność. Tutaj możesz dostosować, jakie informacje może zobaczyć kto. Wszystko oznaczone jako „Publiczne” może zobaczyć każdy, kto Cię szuka. Możesz zmienić swoje ustawienia, aby tylko wyznaczone przez Ciebie osoby mogły zobaczyć określone informacje.

Zobacz swój profil jako przypadkowa osoba. Wyloguj się ze swojej witryny sieci społecznościowej, a następnie wyszukaj się w tej witrynie. Przejrzyj swój profil i upewnij się, że nie ma w nim żadnych danych, których nie chcesz publicznie udostępniać. Jeśli znajdziesz informacje, które chcesz ukryć, wprowadź swój profil i usuń go lub ustaw jako ukryty.

Wyszukaj w internecie dla siebie. Użyj dowolnej popularnej wyszukiwarki, aby wyszukać własne imię. Zanotuj, co się pojawi, a następnie zrób, co możesz, aby usunąć te informacje. Na przykład, jeśli wyszukiwanie w sieci pokazuje Twój profil w witrynie zjazdów szkół średnich, skontaktuj się z tą konkretną witryną, aby usunąć swoje informacje.

- Jeśli masz nieużywane konta w starych witrynach, wróć i usuń je, aby usunąć informacje z bazy danych tej witryny.

Ogranicz informacje, które udostępniasz. Nawet jeśli ustawisz wszystko jako prywatne, firmy prowadzące sieci społecznościowe nadal mają dostęp do wszystkich Twoich informacji. Ograniczając ilość udostępnianych informacji, ograniczysz ilość wiedzy, jaką te firmy mają na Twój temat.

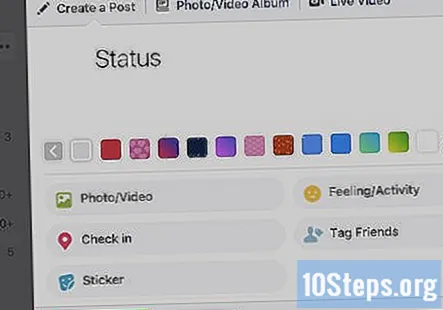

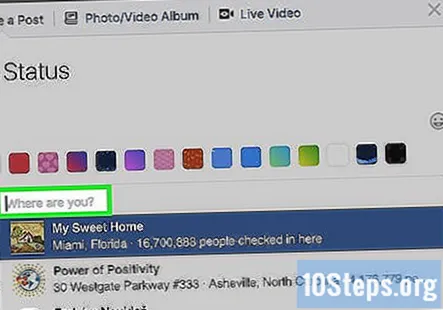

Wyłącz publikowanie na podstawie lokalizacji. Wiele sieci społecznościowych, takich jak Facebook, umożliwia dołączanie lokalizacji, w której się znajdujesz, podczas tworzenia posta. Te lokalizacje są następnie zapisywane w bazie danych. Unikaj udostępniania swojej lokalizacji, chyba że jest to krytyczne dla Twojego wpisu, który udostępniasz tam, gdzie jesteś.

Zrozum, że sieci społecznościowe zarabiają na reklamach. Rejestrując się w sieci społecznościowej, już naruszasz swoją prywatność, nawet jeśli nigdy nie publikujesz. Facebook może śledzić korzystanie z sieci przez system Like, a Google robi podobne rzeczy z ich systemem +1. Nawet jeśli wszystkie Twoje ustawienia są ustawione na Prywatne, firmy te nadal będą wykorzystywać Twoje informacje, aby sprzedawać Ci rzeczy.

Część 3 z 4: Przeglądanie

Użyj bezpiecznej przeglądarki internetowej. Internet Explorer jest dostarczany w pakiecie ze wszystkimi wersjami systemu Windows, ale przeglądarka jest bardziej podatna na ataki niż przeglądarki, takie jak Firefox i Chrome. Te przeglądarki są dostępne za darmo, więc rozważ zmianę, aby chronić się przed wirusami i złośliwym oprogramowaniem.

- Powinieneś unikać korzystania z przeglądarek, takich jak Tor lub I2P, ponieważ te witryny są głównie używane do nielegalnej działalności, a prosta czynność ich użycia może zwrócić na ciebie niepożądaną uwagę.

- Ogólnie rzecz biorąc, unikaj inwigilacji z ciemnej sieci. Jeśli nie jesteś wyjątkowo ostrożny i masz duże doświadczenie w poruszaniu się po ciemnej sieci, prawdopodobnie napotkasz złośliwe oprogramowanie lub coś gorszego.

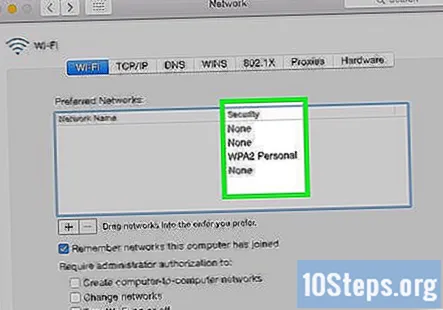

Unikaj korzystania z niezabezpieczonych sieci. Sieci Wi-Fi, które nie wymagają hasła - a nawet sieci, które wymagają hasła, ale obsługują kilka osób jednocześnie (np. Lotnisko lub kawiarnia) - narażają Cię na zwiększone ryzyko kradzieży danych.

- Jeśli musisz korzystać z niezabezpieczonej sieci, powstrzymaj się od logowania do mediów społecznościowych, kont bankowych lub innych wrażliwych miejsc.

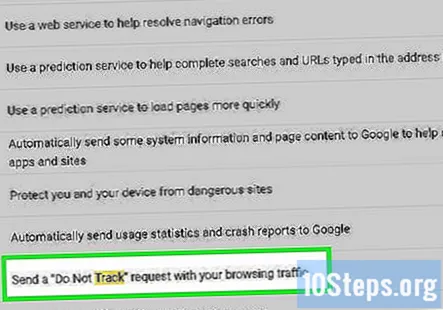

Wyślij żądanie Nie śledź. Witryny mogą zdecydować, czy zaakceptować tę prośbę, ale generalnie zmniejszy to liczbę witryn, które śledzą Twoje działania w Internecie. Możesz to włączyć w większości przeglądarek w sekcji Zaawansowane menu Ustawienia.

- Nie zakładaj, że wybierając tę opcję, nie będziesz już śledzony. Wiele witryn nadal będzie gromadzić informacje dotyczące przeglądania.

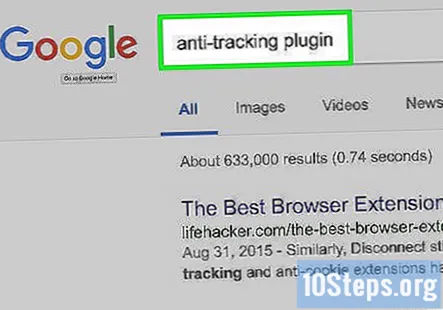

Zainstaluj wtyczkę zapobiegającą śledzeniu. Te wtyczki są zwykle znacznie skuteczniejsze niż po prostu włączanie funkcji Nie śledź i można je zainstalować za darmo. Jedną z najpopularniejszych wtyczek jest DoNotTrackMe firmy Abine.

- uBlock Origin, który można znaleźć w sklepach z aplikacjami Chrome, Firefox i Opera, to dobrze sprawdzona aplikacja, która blokuje wszystkie reklamy oprócz prób uzyskania dostępu do Twojego adresu IP od stron trzecich i usługodawcy internetowego.

Unikaj głównych usług internetowych. Ostatnio wykazano, że programy takie jak Skype i usługi internetowe, takie jak wyszukiwarka Google, są zagrożone przez nadzór rządu USA. Aby chronić przeglądanie stron internetowych i wiadomości, przełącz się na programy, które nie znajdują się w Stanach Zjednoczonych, tak aby nie podlegały jurysdykcji prawa Stanów Zjednoczonych.

- Popularne opcje bezpiecznego wyszukiwania obejmują Startpage (https://www.startpage.com/), DuckDuckGo (https://duckduckgo.com/) i Ixquick (https://www.ixquick.eu/).

- Popularne alternatywy dla wiadomości to: Jitsi (https://jitsi.org/), Pidgin (https://pidgin.im/) i Adium (https://adium.im/).

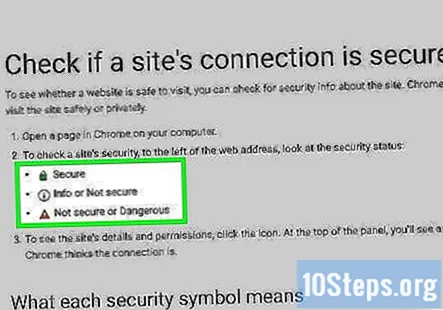

Udostępniaj dane osobowe tylko w witrynach chronionych przez HTTPS. Jest to bezpieczna forma standardowego adresu HTTP, a dane przesyłane do iz witryn HTTPS są szyfrowane. Większość bezpiecznych witryn automatycznie ładuje wersję HTTPS swojej witryny podczas odwiedzania, ale możesz wymusić jej załadowanie na wszystkich obsługiwanych witrynach za pomocą wtyczki przeglądarki, takiej jak HTTPS Everywhere (https://www.eff.org/https-everywhere ) dla przeglądarki Firefox.

- Jeśli witryna nie obsługuje protokołu HTTPS, nie można nic zrobić, aby wymusić połączenie HTTPS. Unikaj wprowadzania jakichkolwiek danych osobowych na tych stronach.

- Możesz zidentyfikować bezpieczną witrynę, szukając wskaźnika Bezpieczne w przeglądarce internetowej. Każda przeglądarka wyświetla to trochę inaczej, ale generalnie obok adresu odwiedzanej witryny powinna być widoczna ikona kłódki lub słowo „Bezpieczne”. Powinieneś także widzieć „https” na początku adresu.

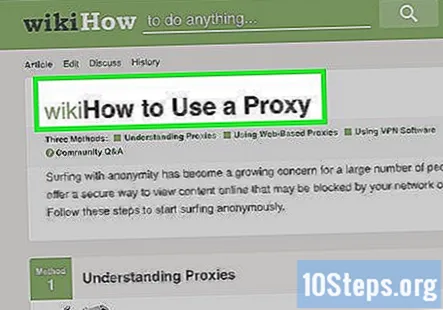

Połącz się z serwerem proxy. Proxy działa jako pośrednik między Tobą a Internetem. Żądania są wysyłane z komputera do serwera proxy, a następnie z serwera proxy do Internetu. Wyniki są zwracane w przeciwnym kierunku. Ma to wpływ na maskowanie twojego komputera, ponieważ strony internetowe będą myśleć, że serwer proxy jest tym, który żąda informacji.

- Jeśli łączysz się z serwerem proxy przez VPN, wszystkie dane przesyłane między Twoim komputerem a serwerem proxy są szyfrowane.

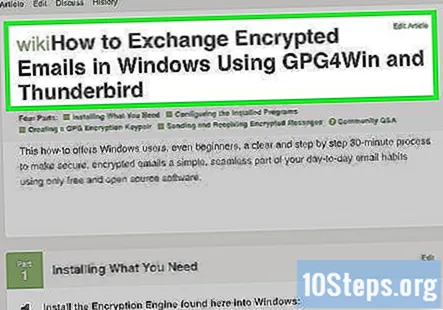

Szyfruj swoje e-maile. Możesz użyć GPG (darmowego rozwiązania do szyfrowania) do wymiany zaszyfrowanych wiadomości e-mail. GPG to kompleksowe szyfrowanie, które wymaga, aby zarówno odbiorca, jak i nadawca utworzyli i wymienili swoje klucze publiczne GPG. Możesz używać GPG w systemie Windows lub Linux.

Część 4 z 4: Kontrolowanie danych osobowych

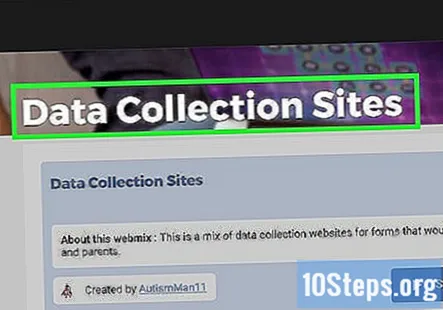

Znajdź listę witryn zbierających dane. Istnieje wiele firm online, które istnieją wyłącznie po to, aby gromadzić dane o Tobie, a następnie sprzedawać je marketerom. Witryny te pobierają publiczne rejestry, informacje z sieci społecznościowych, informacje dotyczące przeglądania i inne, aby utworzyć profil o Tobie, który mogą sprzedawać. Rezygnacja z tych list może być czasochłonna i trudna.

Usuń się z list. W kilku witrynach znajdują się listy firm, które zbierają dane, a także informacje o tym, jak usunąć siebie. Zwykle wiąże się to z wysyłaniem wiadomości e-mail i dzwonieniem do firmy, dopóki nie dotrzesz do kogoś, kto może usunąć Twoje informacje. Może to być bardzo czasochłonny i frustrujący proces, ponieważ wiele z tych firm celowo utrudnia usunięcie się.

Zapłać za automatyczne usunięcie danych. Dostępne są usługi, które usuwają Twoje rekordy z witryn z listami. Te usługi zasadniczo pełnią te same funkcje, które możesz wykonywać bezpłatnie, ale zadbaj o to za siebie, abyś nie musiał tracić czasu na szukanie witryn i osób, z którymi możesz porozmawiać.

- Usługi te są często oparte na subskrypcji. Dzieje się tak, ponieważ nawet jeśli usuniesz się z listy, często po kilku miesiącach zostaniesz na nią ponownie umieszczony. Usługi te powtarzają proces usuwania co kilka miesięcy, aby upewnić się, że nie jesteś na liście.